티스토리 뷰

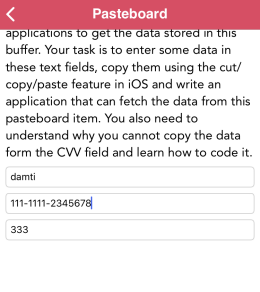

Pasteboard

iOS에서 텍스트 복사 시, pasteboard 버퍼에 저장됨(= Windows 클립보드)

=> 다른 앱에서 해당 버퍼에 저장된 텍스트를 가져올 수 있음

개인정보(이름, 카드 번호, CVV) 입력

Objection 로드함

objection --gadget DVIA-v2 explore

pastedboard 모니터링 함

ios pasteboard monitor앱으로 이동해 입력폼에 해당 값을 입력한 다음, 한 번에 하나씩 복사함

pasteboard에 복사한 데이터가 저장된 것 확인 가능함

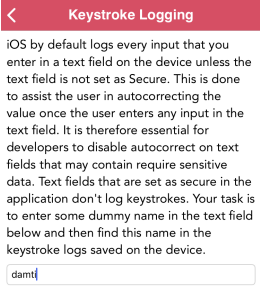

Keystroke logging

iOS에서 텍스트 필드에 대해 Secure 설정이 되어 있지 않으면,

입력한 모든 값이 로그로 남게 됨

keystroke 로그는

/var/mobile/Library/Keyboard/OO-dynamic.lm에 위치함

/private/var/mobile/Library/Keyboard/en-dynamic.lm/dynamic-lexicon.dat

ssh를 통해 장치에 연결 후, 해당 디렉토리에 접근

SSH root@IPHONE_IP_ADDRESS

cd /private/var/mobile/Library/Keyboard/

이번엔 Filza으로 파일을 확인함

(탈옥 아이폰의 내부 폴더 및 파일 관리 트윅)

dynamic-lexicon.dat 파일이 없으면, 다른 .dat파일 중 하나일 수 있음

입력했던 기록이 남아 있는 것 확인함

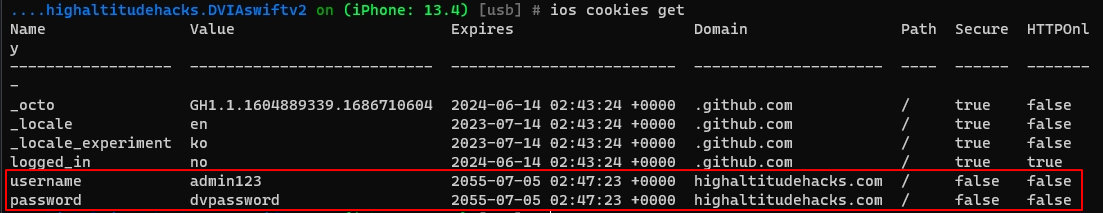

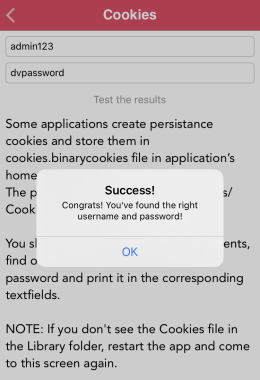

Cookies

Objection을 통해,

앱의 쿠키 정보를 인터셉트하여 출력함

ios cookies get

확인한 쿠키 계정 정보 입력함

'보안 > App' 카테고리의 다른 글

| [Android] Anti-Debugging bypass (0) | 2023.07.14 |

|---|---|

| [DVIA-v2] Bypassing Biometrics (0) | 2023.07.05 |

| [DVIA-v2] Runtime Manipulation(Login Method 1) (2) | 2023.07.03 |

| [Android] Open redirect vulnerability Using Deeplink (2) | 2023.06.29 |

| [DVIA-v2] Local Data Storage (0) | 2023.06.26 |

공지사항

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

링크

TAG

- Android 7.0

- Couchbase Lite

- YapDatabase

- core data

- dvia-v2

- Android

- K-Shield Jr 9기 단기

- IoTGoat

- Webkit Caching

- Data Leakage

- 케쉴주

- SNOMED CT

- 케이쉴드주니어

- SNOMED

- 탈옥 우회

- Keystroke logging

- Runtime Manipulation

- iOS 15 jailbreak

- InsecureShop

- Jailbreak iOS

- LAContext

- Objection

- IoT Analysis

- UserDefaults

- Local Data Storage

- Touch bypass

- Pasteboard

- SNOMED CT Mapping

- Face ID bypass

- deep learuning

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

글 보관함